【重要なお知らせ】無線LANの暗号化技術であるWPA2の脆弱性について

無線LANの暗号化技術であるWPA2において、複数の脆弱性が公開されました。

弊社取扱い無線機器をお使い頂いているお客様には大変なご迷惑とご心配をおかけし、まことに申し訳御座いません。

弊社においても調査を進めており、現在判明している対象商品、対策、対象外商品については以下のとおりです。進捗があり次第、随時情報を公開させていただきます。

【対象商品】

| 商品コード | 製品名 |

| 181-FN-001 | APC Propeller2 |

| 181-FN-002 | APC Propeller5 |

| 181-FN-003 | DLB Propeller2 |

| 181-FN-005 | DLB2 Wi-Fi AP/Bridge |

| 181-FN-006 | DLB5 Wi-Fi AP/Bridge |

| 186-FN-004 | APC5M-H 4.9GHz無線アクセス機器 本体 |

| 186-FN-001 | APC5M 4.9GHz無線アクセス機器 本体 |

| 186-FN-002 | APC5M-12 4.9GHz無線アクセス機器 本体 |

| 181-CB-001 | E500 Wi-Fi AP |

| 181-CB-002 | E410 Wi-Fi AP |

※記載のない商品については現在調査中となります。

【対策】

以下の商品について脆弱性の対策を行ったファームウェアが公開されました。

| 商品コード | 製品名 |

| 181-FN-001 | APC Propeller2 |

| 181-FN-002 | APC Propeller5 |

| 181-FN-003 | DLB Propeller2 |

| 181-FN-005 | DLB2 Wi-Fi AP/Bridge |

| 181-FN-006 | DLB5 Wi-Fi AP/Bridge |

| 181-CB-001 | E500 Wi-Fi AP |

| 181-CB-002 | E410 Wi-Fi AP |

※各製品名をクリックするとファームウェア適用方法の項目へ移動します。

一部の商品については、現行のファームウェアを利用したまま、ご利用状況や設定の変更により本脆弱性の影響を回避することが出来る可能性がございます。

現在判明している対象商品における対策は以下のとおりです。

| 商品コード | 製品名 |

| 181-FN-001 | APC Propeller2 |

| 181-FN-002 | APC Propeller5 |

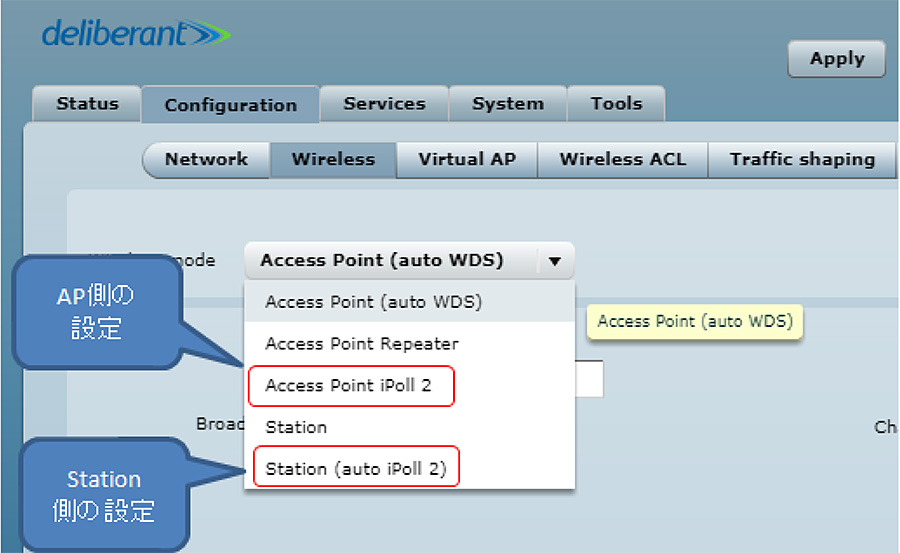

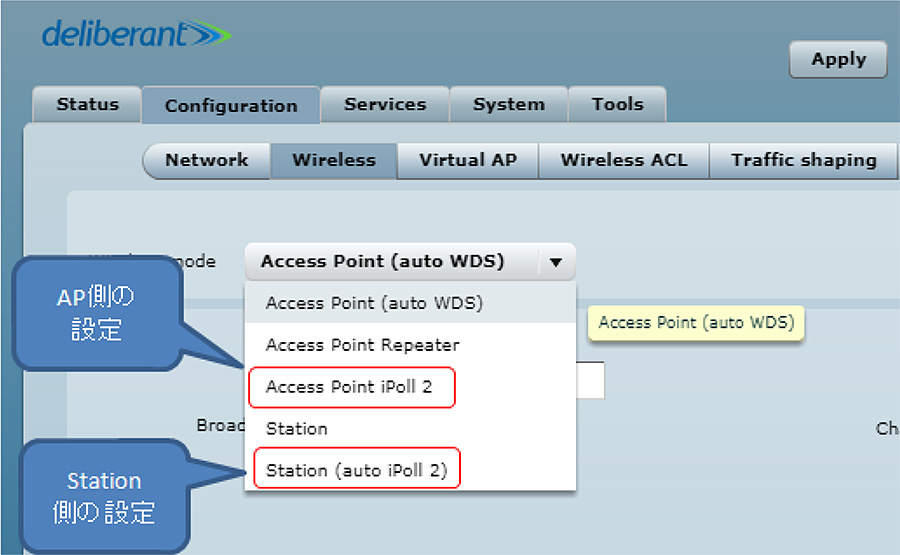

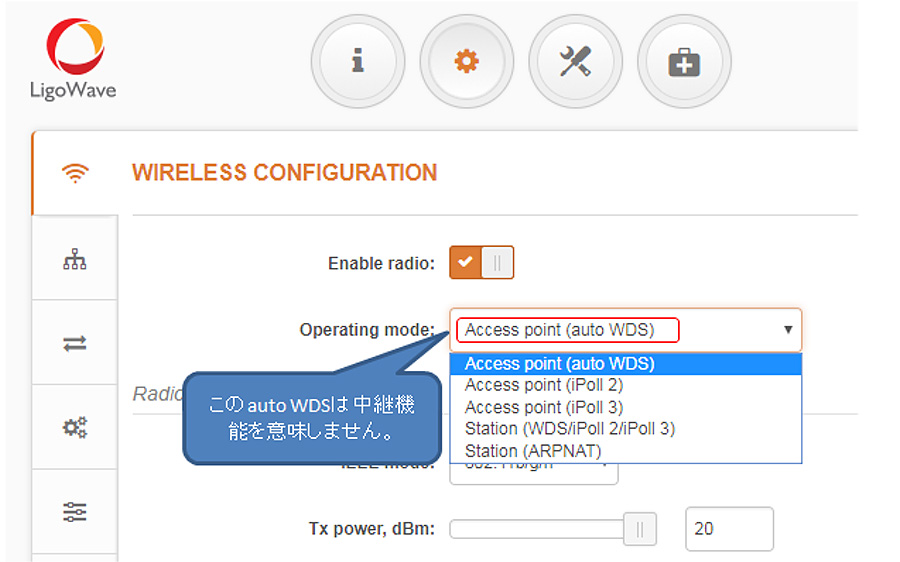

対策1. 現行のファームウェアを利用したまま、無線ブリッジ環境において、独自プロトコルであるiPollを利用した通信を行うこと(APCシリーズ同士しか接続できません)。

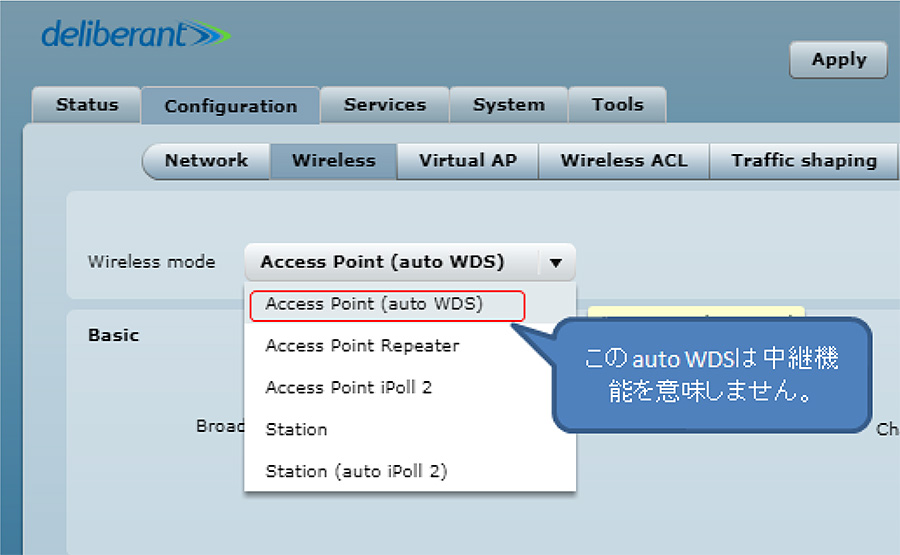

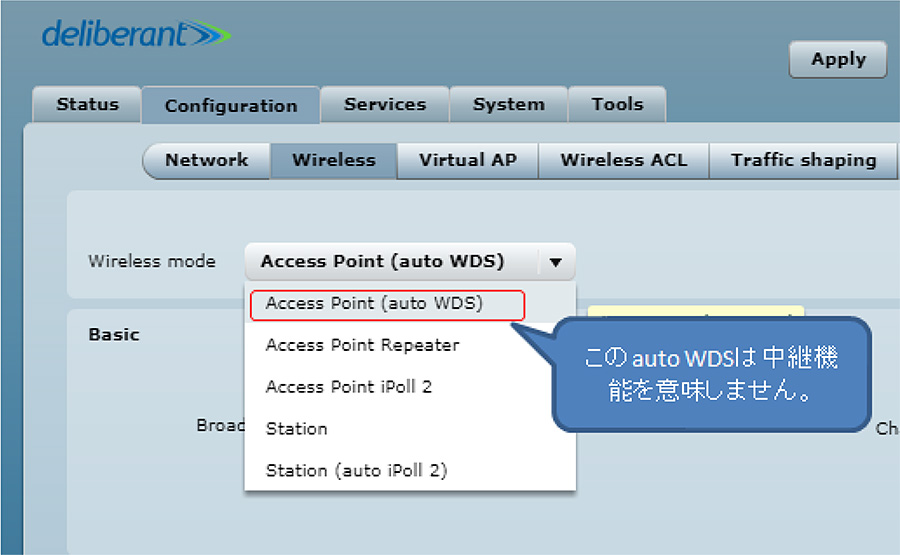

対策2. 現行のファームウェアを利用したまま、単体のAccess Pointとして動作させること(Station/クライアント機器に本脆弱性の対策がなされている必要があります)。

対策3. 現行のファームウェアを利用したまま、無線機器間の通信を行う際、上位のレイヤーのプロトコル等(VPN、HTTPS)を利用して通信を暗号化する(回避策)。

対策4. 脆弱性の対策を行ったファームウェアを適用する。

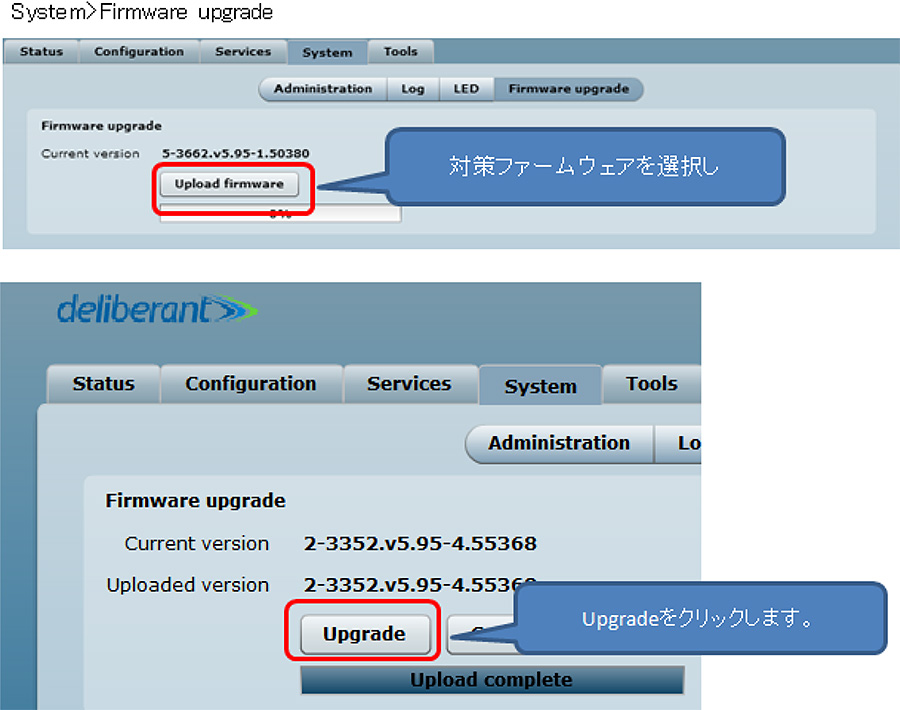

- 対策ファームウェアをダウンロードします。

・APC Propeller2対策ファームウェア

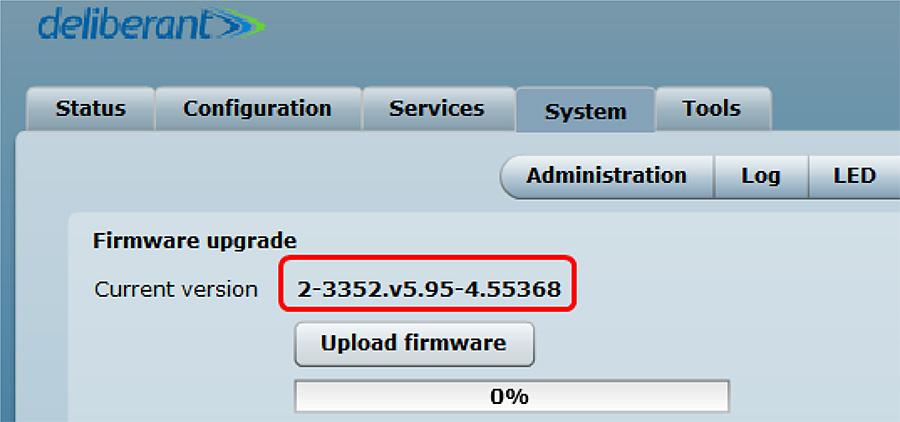

バージョン名:2-3352.v5.95-4.55368

ファームウェア名:APC.2-3352.v5.95-4.rt3352.Deliberant.APC.en_US.55368.180222.1143.img

・APC Propeller5対策ファームウェア

バージョン名:5-3662.v5.95-4.55368

ファームウェア名:APC.5-3662.v5.95-4.rt3883.Deliberant.APC.en_US.55368.180222.1200.img - 対策ファームウェアを適用します。

※ファームウェアのアップデート中は、絶対に再起動したり、電源OFF/ONをしないでください。

- 2~3分後に再起動を経てアップグレードが完了しますので、再度Firmware upgradeのページにてバージョン名に間違いがないかを再確認します。

| 商品コード | 製品名 |

| 186-FN-004 | APC5M-H 4.9GHz無線アクセス機器 本体 |

| 186-FN-001 | APC5M 4.9GHz無線アクセス機器 本体 |

| 186-FN-002 | APC5M-12 4.9GHz無線アクセス機器 本体 |

対策1. 現行のファームウェアを利用したまま、無線ブリッジ環境において、独自プロトコルであるiPollを利用した通信を行うこと(APCシリーズ同士しか接続できません)。

対策2. 現行のファームウェアを利用したまま、単体のAccess Pointとして動作させること(Station/クライアント機器に本脆弱性の対策がなされている必要があります)。

対策3. 現行のファームウェアを利用したまま、無線機器間の通信を行う際、上位のレイヤーのプロトコル等(VPN、HTTPS)を利用して通信を暗号化する(回避策)。

| 商品コード | 製品名 |

| 181-FN-003 | DLB Propeller2 |

| 181-FN-005 | DLB2 Wi-Fi AP/Bridge |

| 181-FN-006 | DLB5 Wi-Fi AP/Bridge |

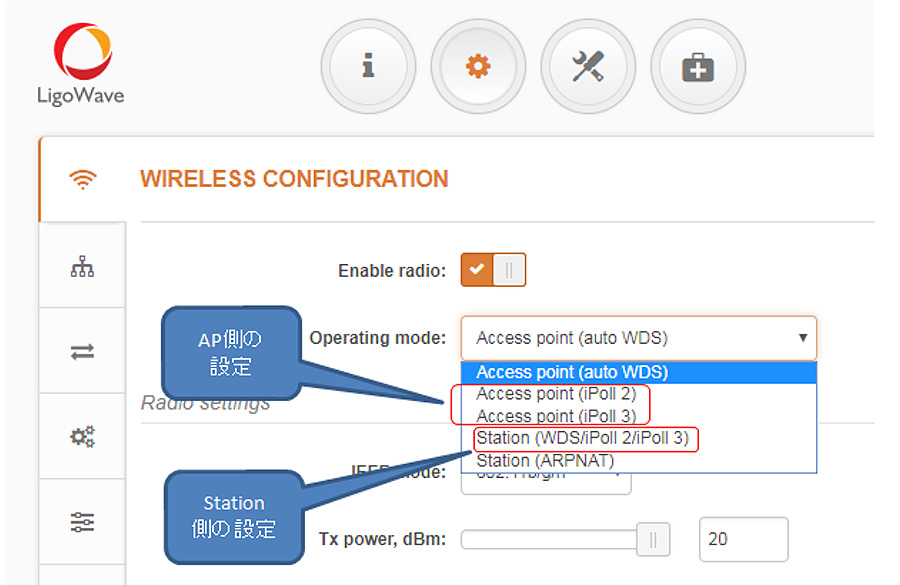

対策1. 現行のファームウェアを利用したまま、無線ブリッジ環境において、独自プロトコルであるiPollを利用した通信を行うこと(DLBシリーズ同士しか接続できません)。

対策2. 現行のファームウェアを利用したまま、単体のAccess Pointとして動作させること(Station/クライアント機器に本脆弱性の対策がなされている必要があります)。

対策3. 現行のファームウェアを利用したまま、無線機器間の通信を行う際、上位のレイヤーのプロトコル等(VPN、HTTPS)を利用して通信を暗号化する(回避策)。

- 対策ファームウェアをダウンロードします。

・DLB Propeller2、DLB2 Wi-Fi AP/Bridge対策ファームウェア

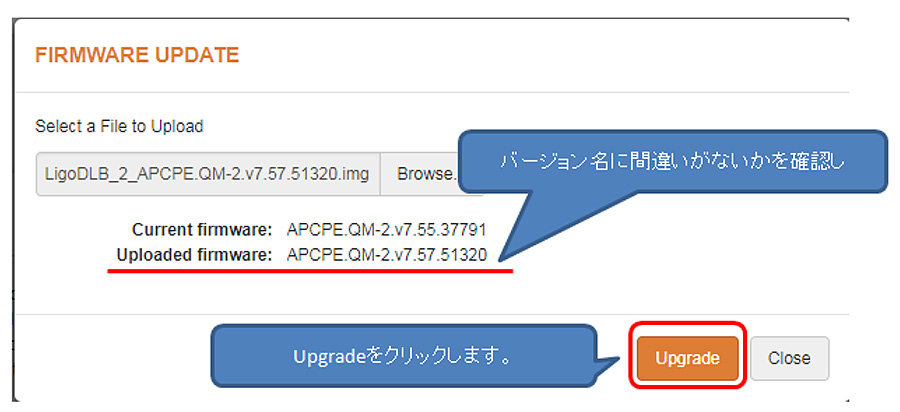

バージョン名:APCPE.QM-2.v7.57.51320

ファームウェア名:LigoDLB_2_APCPE.QM-2.v7.57.51320.imgブラウザソフトInternet Explorerでは設定画面の一部が正常に表示されない問題があります。

ChromeおよびFirefoxでは、この問題はございませんので、この問題が改修されるまでは、ChromeもしくはFirefoxにてご使用願います。・DLB5 Wi-Fi AP/Bridge対策ファームウェア

バージョン名:APCPE.QM-1.v7.57.51319

ファームウェア名:LigoDLB_5_APCPE.QM-1.v7.57.51319.img - 対策ファームウェアを適用します。

※ファームウェアのアップデート中は、絶対に再起動したり、電源OFF/ONをしないでください。

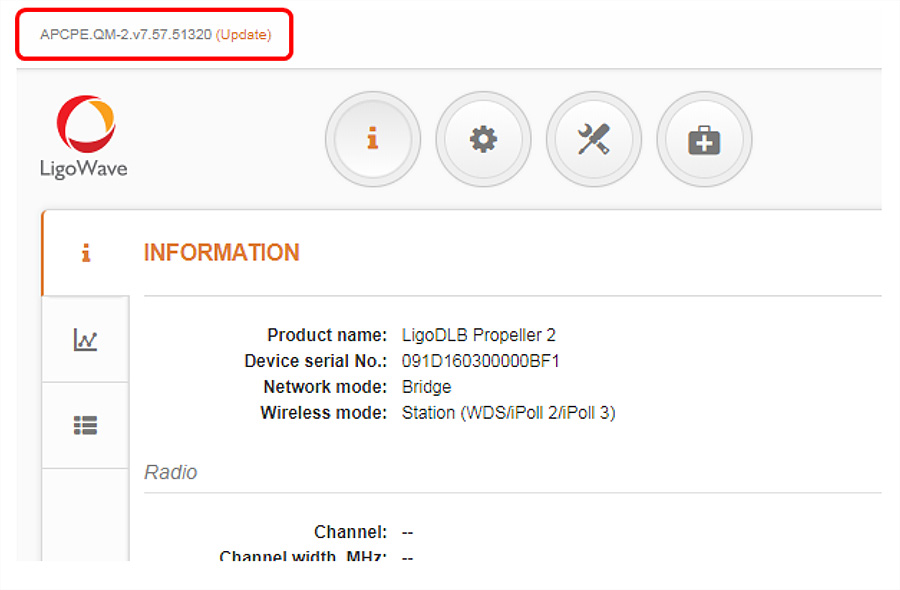

- 2~3分後にアップグレードが完了しますので、ログイン後の画面にてバージョン名に間違いがないかを再確認します。

| 商品コード | 製品名 |

| 181-CB-001 | E500 Wi-Fi AP |

| 181-CB-002 | E410 Wi-Fi AP |

対策1. 現行のファームウェアを利用したまま、単体のAccess Pointとして動作させること(Station/クライアント機器に本脆弱性の対策がなされている必要があります)。

対策2. 現行のファームウェアを利用したまま、無線機器間の通信を行う際、上位のレイヤーのプロトコル等(VPN、HTTPS)を利用して通信を暗号化する(回避策)。

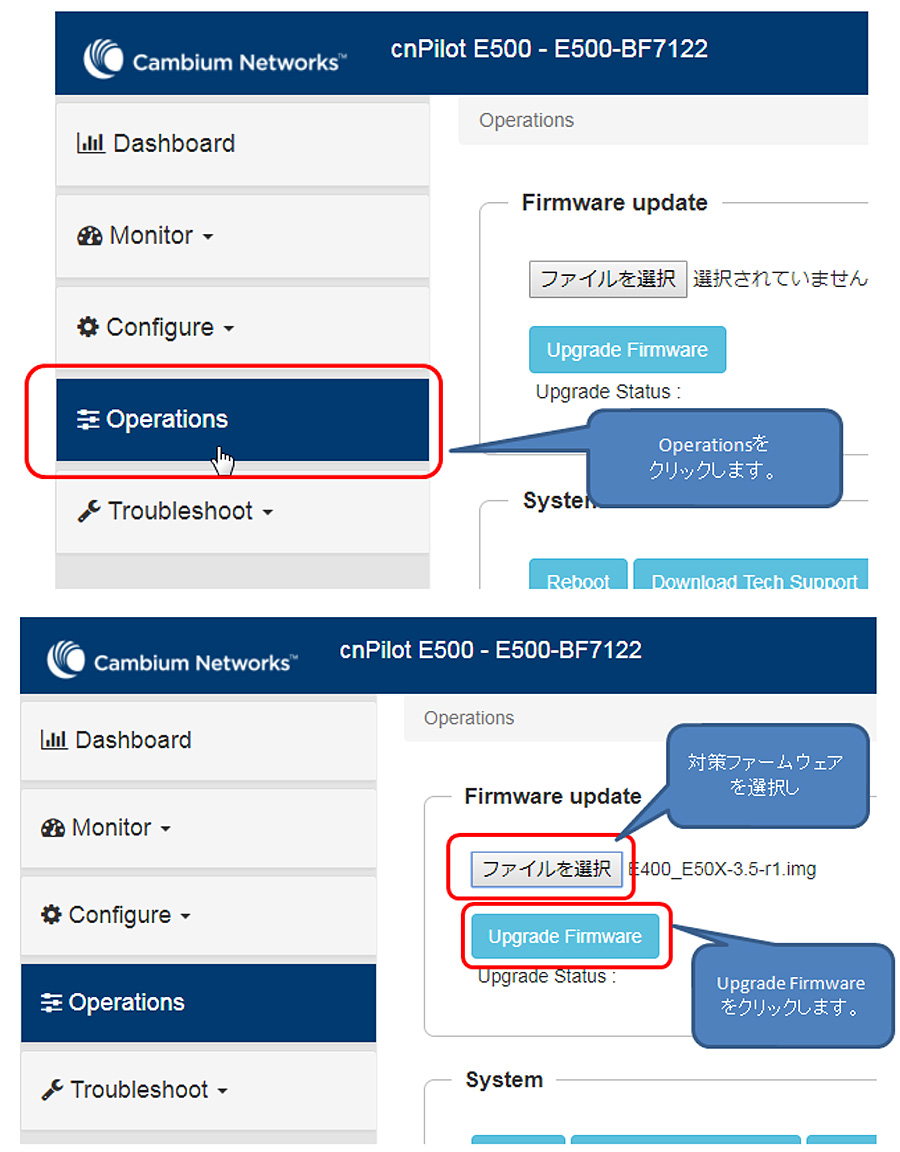

- 対策ファームウェアをダウンロードします。

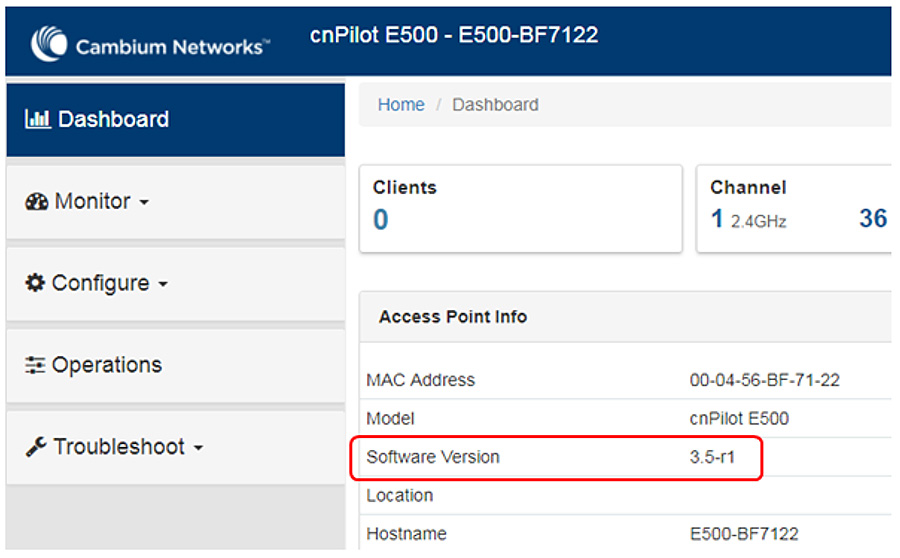

・E500対策ファームウェア

バージョン名:3.5-r1

ファームウェア名:E400_E50X-3.5-r1.img

・E410対策ファームウェア

バージョン名:3.5-r1

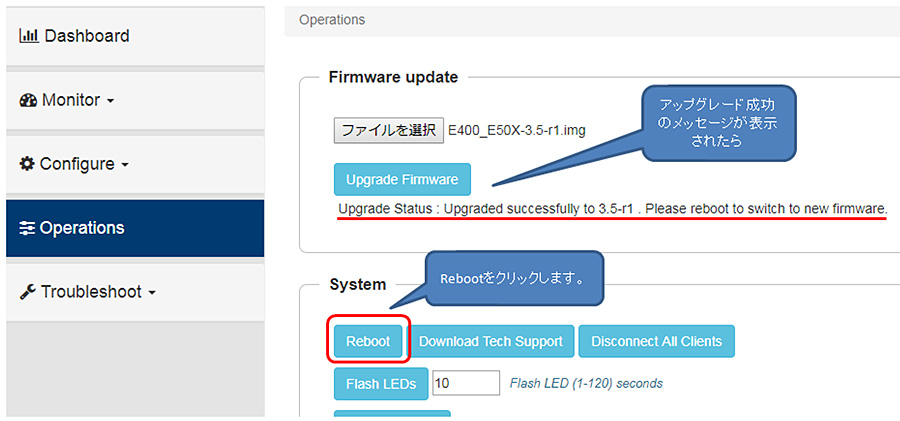

ファームウェア名:E410_E430_E600-3.5-r1.img - 対策ファームウェアを適用します。

※ファームウェアのアップデート中は、絶対に再起動したり、電源OFF/ONをしないでください。

- Reboot後に、ログイン後の画面にてSoftware Version名に間違いがないか再確認します。

【対象外商品】

| 商品コード | 製品名 | 備考 |

| 184-CB-006 | PTP 650L-H 4.9GHz無線アクセス機器本体 (19dBiアンテナ内蔵) |

独自プロトコルのみを利用した通信の為 |

| 184-CB-003 | PTP 650-I 4.9GHz無線アクセス機器本体 (23dBiアンテナ内蔵) |

|

| 184-CB-010 | PTP 650-C-H 4.9GHz無線アクセス機器本体 (アンテナ外付け) |

【参考資料】

・情報処理推進機構

WPA2 における複数の脆弱性について

https://www.ipa.go.jp/security/ciadr/vul/20171017_WPA2.html

・無線LANビジネス推進連絡会【WiBiz(ワイビズ)】

無線LAN(Wi-Fi)暗号化における脆弱性への対応について

http://www.wlan-business.org/archives/11325

本件に関するお問合せ先

ハイテクインター株式会社

カスタマサポート

電話:0570-060030

メール:

受付時間:9:00~17:00(土・日・祝祭日を除く)